這您一定得看看!

看一下蠕蟲如何透過即時訊息散佈,持續獵捕天真又沒有戒心的使用者。

您如往常一樣正在用電腦做事——開啟視窗、瀏覽檔案、啟動最愛的網站瀏覽器、查看電子郵件,以及登入您喜歡的即時訊息 (IM) 應用程式。幾分鐘過去了,您正忙著寫一份文件,突然,IM 上一個朋友跳出視窗。

訊息內容是:「嗨!我在網路上發現一張你的照片,看一下吧。」或者「嗨,你看過我在新年拍的照片嗎?如果還沒,這你一定要看一下!」後面跟著一個 URL 連結。單純如您,就按下了連結,結果您得到什麼?相片?百分之百不是。更有可能是您會惹了一身腥,而不會出現期望的東西。

今日的許多使用者都曾經歷過類似的情況,而且絕對不知道他們已不小心下載惡意程式到系統上了。雖然 IM 在工作場合中非常方便,但是在企業電腦與個人電腦中,卻也冒了相當大的安全風險。

在過去幾年中,IM 應用程式在工作場合與家裡都越來越大受歡迎。今天,全球有數百萬電腦使用者使用不同的 IM 平台來執行線上的文字即時溝通,不僅透過 PC,也透過行動裝置;例如個人數位助理 (PDA) 和行動電話。

比較受歡迎的 IM 平台包括:AOL Instant Messenger (AIM)、Pidgin (過去稱為 Gaim)、ICQ、Jabber Messenger、Lotus Sametime、Skype、Tencent QQ、Windows Live Messenger (WLM)、Google Talk、Trillian 以及 Yahoo!Messenger。這些應用程式使用各種不同的通訊協定,例如 IRC、MSNP、OSCAE、SIMPLE、XMPP 及 YMSG。

IM 蠕蟲變體越來越多,而且手法越來越狡詐。眾所周知,IM 蠕蟲使用社交工程手法誘騙沒有戒心的使用者去按下指向惡意網站的連結,從那些網站,還會下載惡意程式及其他惡意檔案到受感染的系統上。IM 蠕蟲目前所顯示出來的例行程序反映出一個普遍的網路威脅,也就是使用多重步驟、多重媒介、多重元件、連續的及其他相關技術。

2007 年,透過流行的應用程式 MSN Messenger 及 Windows Live Messenger 的散佈,經歷了 IM 蠕蟲的盛行。在 2007 年 2 月,趨勢科技 (Trend Micro) 偵測到 WORM_SPOTFACE.A,這個蠕蟲使用下列引人注意的訊息,隨後附上一個連結:

「嗨!我好像在網路上看到你的照片 :O

哈哈哈,那是你沒錯吧?:D

http://www.{BLOCKED}otyourface.net/main/pictures/sexy/picture2694_dl.php」

按下連結就會將此蠕蟲安裝在受感染的系統上。然後它會傳送相同訊息給受感染使用者的聯絡人清單上約 50 名聯絡人,藉以自我複製。

與本文章開頭所說的情況類似的是,一旦按下連界,WORM_SPOTFACE.A 就會將 BKDR_RINBOT.B 下載至受感染的系統上。這個 IRC 式的後門會入侵受感染系統,將它變成一個殭屍電腦。更進一步查看,即使下載程序失敗,這個蠕蟲也會將受感染系統根目錄資料夾中的所有 .EXE 檔案結束執行。另一個例行程序詭計會將 NVSCV32.EXE 程序結束執行;此程序與 FUJACKS 變體有關。這是蠕蟲戰爭的徵兆嗎?

.ZIP 檔案

2007 年 5 月,在西班牙有一個訊息,與使用 MSN Messenger 一樣的方式,只要接收訊息的人按下連結,據說會顯示出美國總統布希的動畫。但它只會下載一個偵測為 WORM_KELVIR.EL 的蠕蟲副本。

同時,去年 8 月曾報導過的 WORM_SDBOT.EXT 也是相當類似的情況。不過在這個案例中,該蠕蟲並不是提供連結,而是真的傳送自己副本的 .ZIP 檔案當作附件。已知這個蠕蟲會危害安全、執行動作非常類似後門病毒,會連接至 IRC 伺服器並加入 IRC 頻道。然後遠端惡意使用者就可以控制受感染系統。

社群網站

同一時期出現一種技術,是使用很流行的網站訴諸未知使用者,例如 MySpace 與 Facebook。今年 1 月才剛看到的 WORM_IRCBOT.SN 依然使用 MSN Messenger。

它會傳送好幾個訊息,並在訊息中應該會被看到的相片中加上一個連結。很有趣的是,這個蠕蟲所傳送的訊息,會依照受感染作業系統的語言設定而改變。這個本地化的程序可能是為了感染更廣泛的 IM 使用者所做的努力。

最脆弱的連結

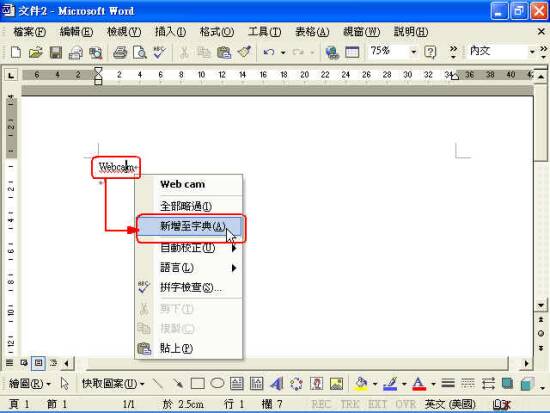

也許對人類來說,不論我們智力有多優秀、開發的技術有多棒,我們人類依舊是造成主要錯誤的原因,這早已是不爭的事實。雖然 IM-bourne 惡意程式是「最脆弱的連結」,但是很可悲的,因為使用者依然容易受社交工程手法的騙,所以還是很成功。不過,就算是垃圾電子郵件,使用者還是必須手動按下連結,才會使感染程序成功。除此之外,在新技術持續開發(例如只是預覽惡意電子郵件訊息就會執行惡意程式)的現在,線上使用者永遠無法確定誰是絕對安全的。

既然 IM 已經是現今電腦世界中不可或缺的通訊工具,因此養成最佳習慣也同樣重要。我們強烈建議使用者不要按下透過 IM 所收到的連結,或者,如果應用程式提供停用連結的功能,就完全將它停用。另一個很簡單但相當有效的方法,就是詢問傳送者該連結或附加的檔案是否安全。如果是惡意程式搞鬼,使用者通常不會獲得任何回應。