最新消息與公告

最新消息與公告

配合資安規定進行軟體財產管理系統更新與功能擴充。

1. 於12月24日進行113年系統功能擴充專案第三階段正式驗收。

2. 因應114年iNTUE校務系統新增需求,於12月10至12月30日進行6場需求討論會議。

如有iNTUE校務系統相關問題請將網頁畫面截圖(或以手機拍照)E-Mail至mlchen5g@mail.ntue.edu.tw,或電洽本中心校內分機:82905、82901、83461、83404。

完成113學年度第2學期本中心電腦教室排課,教室排課率約為78%,113學年整體排課率為80%,安排寒假進行軟體派送作業

為提升教職員生資訊知能,於12月10日及12月12日辦理2場全校資訊教育訓練,進行Word文書排版教育訓練課程,活動圓滿順利,與會師生獲益良多。

電腦專欄

電腦專欄

圖片來源:

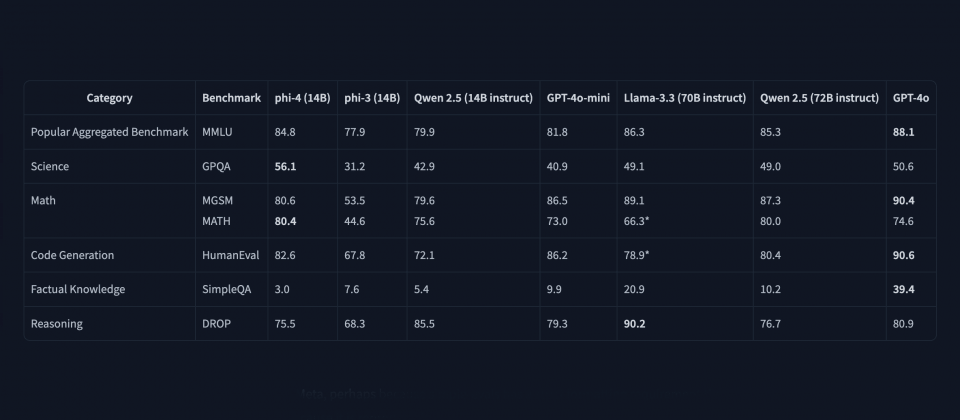

原本只在Azure AI Foundry平臺開放的Phi-4模型,現在微軟在Hugging Face上以寬鬆的MIT授權開源,這代表開發者已經可以自由使用、修改和散布該模型,包括LM Studio等語言模型執行工具已經能夠下載並且執行。Phi-4為微軟Phi系列的第四代模型,擁有140億參數,在多項基準測試中展現了與大型模型相匹敵的性能,特別是科學與數學領域。 不同於動輒數百億甚至數千億參數的大型語言模型,Phi-4的精簡架構使其對運算資源的需求大幅降低。微軟表示,Phi-4在1,920個Nvidia H100圖形處理器組成的叢集上進行訓練,耗時21天完成,其採用了廣泛使用的Transformer架構,並進一步精簡為僅包含解碼器(Decoder-only)的架構,藉此降低模型進行推論時的運算負擔。 根據微軟在Hugging Face上公開的資料,Phi-4在GPQA科學問答及MATH數學題庫兩項基準測試中,超越了Meta具有700億參數的Llama 3.3 70B模型,甚至也比GPT-4o表現更好。微軟也將Phi-4與其他相近規模的模型進行比較,例如阿里巴巴的Qwen 2.5。Phi-4不僅超越了規模相近140億參數的Qwen 2.5,甚至與720億參數的Qwen 2.5版本旗鼓相當。雖然各模型在不同測試中互有領先,但Phi-4展現了小型模型也能達到甚至超越大型模型性能的潛力。 Phi-4僅含解碼器的架構影響了其運作模式。相較於標準Transformer模型能分析前後文脈絡來理解詞彙意義,唯解碼器架構模型僅關注當前詞彙之前的文本。這種設計雖能降低運算量,但也可能在需要依賴後文資訊才能準確理解的情境下影響其表現。 另一方面,微軟透過直接偏好最佳化(DPO)和監督式微調(SFT)等後訓練技術,對模型進行了強化,提升模型包括遵循指令的能力、生成內容的品質,以及降低產生有害或不安全輸出的風險。 Phi-4的開源使小型語言模型生態更加豐富,近年來,Google的Gemma系列與Meta的Llama 3,以及阿里巴巴的Qwen等模型相繼開源,顯示各大科技公司皆積極投入小型語言模型的研發。相較於大型模型,小型語言模型在部署成本、能源效率及執行速度都更具優勢,特別適合應用於邊緣運算、行動裝置等資源受限的情境。

圖片來源:

駭客將資安工具用於從事網路攻擊的情況不時傳出,其中最常出現的是滲透測試工具Cobalt Strike,後來也有濫用Brute Ratel C4(BRc4)、紅隊演練工具EDRSilencer的事故,如今有人將歪腦筋動到檢測應用程式安全的工具上。為了強化軟體開發安全,有資安業者開始提供名為界外應用程式安全測試(Out-of-Band Application Security Testing,OAST)的機制,藉此在網頁應用程式找出弱點,但如今這種機制也被不肖份子濫用,拿來從事惡意套件攻擊。 資安業者Socket過去一年發現一種新型態的惡意JavaScript、Python、Ruby套件,其共通點就是濫用oastify.com、oast.fun等OAST檢測服務,將敏感資料傳送到攻擊者的伺服器,而且,他們發現攻擊者利用這類工具來竊取資料、建立C2通道,甚至是進行多階段攻擊的情況越來越頻繁。 什麼是OAST?這是一種檢測網頁應用程式的機制,最早是由應用程式資安業者PortSwigger提出,目的是改良現有的動態應用程式安全測試(DAST)機制,找出DAST無法發現的弱點,並減少靜態應用程式安全測試(SAST)造成誤報的情形。OAST工具能讓資安人員藉由DNS查詢、HTTP請求,以及各式網路互動的方式來找出應用程式的弱點。 雖然OAST原本的立意良善,但也成為攻擊者濫用的標的。研究人員舉出其中3種他們發現的惡意套件為例,名為adobe-dcapi-web的NPM套件設置相當高的版號(如99.99.99),使得自動更新的開發人員就會隨之套用到開發環境,此套件經由透過混淆處理的JavaScript程式碼,將敏感資料傳送到OAST平臺oastify.com。 另一個名為monoliht的PyPI套件,則是透過惡意指令碼收集開發人員電腦的中繼資料,並將搜括的資料傳送到多個惡意網站。 第三個是RubyGems惡意套件,攻擊者以chauuuyhhn、nosvemosssadfsd、holaaaaaafasdf名稱上架,其特點是藉由DNS查詢來收集資料。研究人員指出,由於入侵偵測系統(IDS)通常會將DNS流量視為良性,使得攻擊者降低被發現的風險。

計中資訊

計中資訊

電 話:02-6639-6688 分機83404

地 址:臺北市和平東路2段134號

計算機與網路中心 版權所有