最新消息與公告

最新消息與公告

「114年資通訊經費預算填報作業」已完成,刻正辦理後續彙報作業。

因應弱勢助學計畫補助相關政策,已配合生輔組提出需求,於系統內新增減免身分對應調整,另有關就貸補助申請條件與審核需求,後續將依政策開放時程配合進行功能調整與測試。

如有iNTUE校務系統相關問題請將網頁畫面截圖(或以手機拍照)E-Mail至mlchen5g@mail.ntue.edu.tw,或電洽本中心校內分機:82905、82901、83461、83404。

本中心已於去年底完成校園入口網暨AD系統開發案,未來校園入口網將取代本校現有單一簽入系統,為進行校園入口網推廣,已於2月底舉辦一場說明會。

113年3月29日辦理個資保護管理制度(PIMS)作業說明會,對各單位說明本年度個資保護管理制度導入相關作業事項及工作期程。。

電腦專欄

電腦專欄

圖片來源

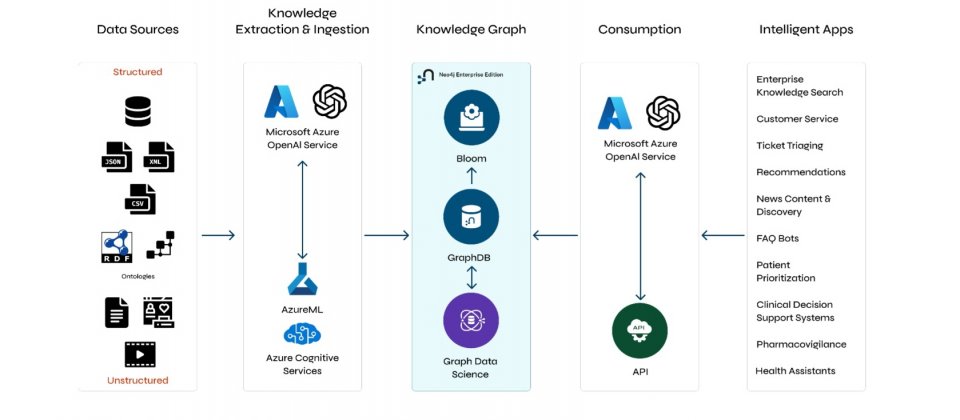

Neo4j與微軟合作,在Azure OpenAI服務與Fabric分析平臺原生整合Neo4j圖資料庫功能,用戶將可組合結構化與非結構化資料,發現資料中隱藏的模式,並用於強化生成式人工智慧應用程式。 Azure OpenAI與Neo4j的整合,在架構上可以分為知識的擷取與使用。在資料擷取上,由Azure OpenAI處理非結構化資料,並將這些資料儲存到圖資料庫中,用戶便可以使用Neo4j的查詢工具,來擷取有用的分析結果。 來源資料仍可留存在Fabric、Azure Blob儲存或是其他位置,微軟表示,使用生成式人工智慧進行自動擷取,能夠降低圖資料庫的進入門檻,並可從資料連結中獲得更多有用的分析資訊。而在知識的使用上,用戶同樣可透過Azure OpenAI服務以自然語言查詢,即便沒有圖資料庫專業的用戶,也能夠簡單地操作。 微軟的GraphRAG應用程式,與Neo4j的生成式人工智慧、Azure OpenAI緊密整合,用戶可以使用GraphRAG強化上下文理解和可解釋性,藉由使用企業資料的知識圖,動態強化查詢,提供清晰易於理解的結果。GraphRAG是一種使用圖結構強化大型語言模型的方法,可改善模型對查詢的理解和回應品質。 Neo4j支援原生向量嵌入,開發人員可以使用OpenAI嵌入API建立嵌入,並將其儲存在Neo4j資料庫中,支援大型語言模型獲取長期記憶能力。 另外,Neo4j也與統一資料分析平臺Fabric的整合,擴展企業探索、分析資料的能力。Fabric組合一系列資料工具集,與Neo4j搭配可強化資料探索與分析的能力。 在Fabric資料湖倉中,資料通常儲存在檔案或是SQL Server資料表的行和列中,微軟提到,這樣的形式無法擷取資料集中複雜的關係,而Neo4j圖資料庫的特性,則是將資料表示為節點和關係,以直觀的方式視覺化資料,有助於供用戶搜尋資料集中的關係,發現資料中隱藏的模式。

圖片來源: Google

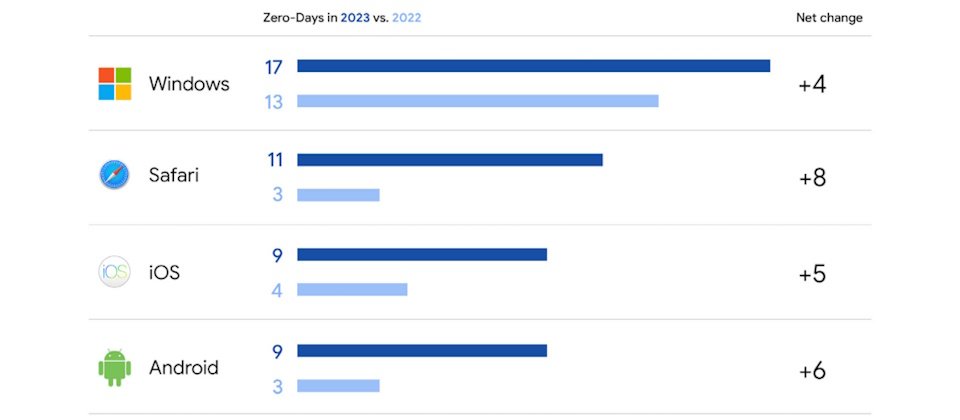

Google公布最新漏洞研究報告,顯示第三方元件如函式庫的漏洞攻擊愈來愈多,而針對企業資安軟、硬體的零時差漏洞攻擊創下新高。 這份報告是整合Google威脅研究事業群與旗下資安部門Mandiant 2023年零時差漏洞的研究而成,包含針對消費者平臺(如行動裝置、OS、瀏覽器等)和企業產品(如安全軟體和裝置等)爆發的零時差漏洞攻擊。綜觀2023年,Google一共觀測到97項零時差漏洞,比2022年(62項)高50%,但低於2021年的106項,該年也是零時差漏洞史上最多。 以平臺而言,2023年Windows以17項被攻擊的零時差漏洞最多,其次是Safari的11項。iOS和Android各有9項,Chrome有8項。除了Chrome比2022年減少1項,macOS、Firefox去年全身而退外,其他都增加了4到8項這份報告歸納去年研究有5大趨勢。首先,平臺廠商強化安全防護,有助於抑制安全攻擊。包括Google 2022年推出MiraclePtr來防範Chrome的使用已釋放記憶體(use-after-free)漏洞。蘋果也為iOS加入鎖定(Lockdown)模式防範間諜軟體。 其次,第三方軟體的零時差漏洞攻擊大增,第三方元件和函式庫成為主要攻擊表面,因為這些漏洞影響不只一種產品,例如Chrome漏洞CVE-2023-4863(名為the WebP 0day)和蘋果Apple ImageIO漏洞CVE-2023-41064其實是同一個,源自WebPimage函式庫,該漏洞也影響Android和Firefox。影響VP8/VP9 libvpx函式庫的CVE-2023-5217,則同時影響Chrome、Firefox、iOS和Android。 第三,瞄準企業產品的攻擊持續增加,目標也更多樣化。雖然2023年零時差漏洞總數不是最高,但針對企業產品的卻是歷年新高,由2021年的25項增加為36項,整體占比由11.8%增長為37.1%。研究人員指出,去年零時差漏洞鎖定少數資安軟硬體,包括Barracuda郵件匣道、思科Adaptive Security Appliance、Ivanti端點管理員及趨勢科技Apex One,但另一方面,過去較少被攻擊的產品如Ivanti及North Grid去年也都出現了3項零時差漏洞。在58項零時差漏洞的攻擊來源方面(如上圖所示),去年商業監控業者和國家駭客是最主要的零時差漏洞推手,各占4成(14項漏洞)。商業監控業者(commercial surveillance vendor,CSV)是專門販售間諜軟體的業者。去年Google及Android裝置中的17項零時差漏洞攻擊,13項攻擊(75%)和CSV出售的間諜軟體有關,論及所有瀏覽器和行動裝置,和CVS有關則的超過60%。來自中國政府支持的駭客零時差漏洞攻擊,去年有12項漏洞,仍居各國之冠。最後,以金錢為目的的零時差漏洞較前一年減少,僅占17.2%。

計中資訊

計中資訊

電 話:02-6639-6688 分機83404

地 址:臺北市和平東路2段134號

計算機與網路中心 版權所有