最新消息與公告

最新消息與公告

因應遠距教學需求,採購Google升級帳號功能並協助教師進行升級帳號設定。

110年9月22日協助研發處辦國際組辦理外籍新生說明會,製作外籍生英文版簡報並對外籍生介紹校園郵件與網路設定相關事項。

規劃本校各單位網站整合至共同框架,以利統一管理各網站及提升資訊安全。

電腦專欄

電腦專欄

圖片來源:微軟

為確保Windows 10用戶PC可和Windows 11相容,微軟開發了PC Health Check檢查Windows 10 PC硬體是否夠資格升級Windows 11,但微軟本周二釋出Windows 10更新 KB5005463版本,將這款App直接加入而無需再升級。不過一些用戶覺得想擺脫它得花一番工夫。 KB5005463版本是提供給Windows 10 2004以後的PC,但不會安裝在Windows 11 PC上。 根據微軟說明,PC Health Check App的作用是檢查Windows 10 PC軟、硬體規格,是否滿足升級Windows 11的最小限制。此外還有跨裝置的備份、同步功能、檢查Windows 10最新版、檢視電池與儲存容量、以及管理開機時間等功能。 微軟提醒,開啟PC Health Check App後,它會自動安裝重要的App更新,且使用者無法關閉自動更新。 微軟表示,用戶可以循「應用程式」>「應用程式與功能」下找到Windows PC Health Check加以移除。不過似乎有些小問題。 Bleeping Computer報導,一些用戶反映,安裝KB5005463後,Windows Update檢查下一次更新時就會重覆安裝PC Health Check。使用者若想移除KB5005463版本,Windows卻出現「這臺電腦並未安裝KB5005463更新」的訊息。 安裝PC Health Check App其實無傷大雅,但如果用戶真的想移除又不希望它再安裝,媒體也找到解決方法。移除PC Health Check後,開啟登錄編輯程式(registry editor),找到HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PCHC,將「PreviousUninstall」的值設為1,就不會再次安裝。但似乎不是所有用戶都能找到這個機碼。 此外,Bleeping Computer也提醒,這個動作是否會引發其他非預期後果也不得而知。

圖片來源: 微軟

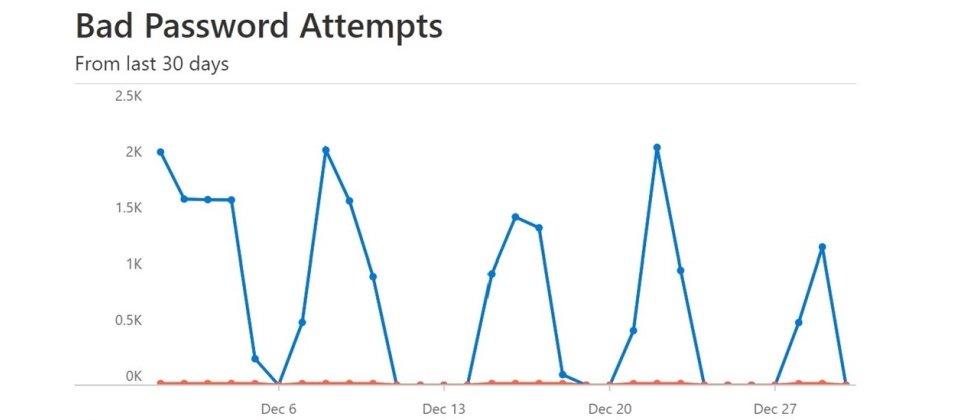

微軟偵測與回應小組(Detection and Response Team,DART)警告,今年駭客利用密碼潑灑(password spray)手法來攻擊企業的情形大增,也對企業提出防禦建議。 微軟DART本周公佈密碼潑灑的研究報告,說明此類攻擊的特徵及攻擊者偏好。密碼潑灑是一種利用大量使用者帳號名單,和常見密碼配對以儘可能猜出大量使用者帳號及密碼組合。它和暴力破解不太一樣,後者是以字典攻擊或文字列表破解小量的用戶帳號。 高明的密碼潑灑有2種特質,一是低調、緩慢,最高竿的攻擊者會使用不同IP位址同時間,以很少次猜測來攻擊多個帳號。二是利用重覆使用的密碼,攻擊者從暗網上蒐集外洩的用戶登入憑證,利用「憑證填充(credential stuffing)」手法來存取受害者重覆使用同一組帳號密碼的不同網站。 微軟說明,密碼潑灑攻擊常使用的user agent string包括BAV2ROPC、 CBAinPROD、CBAinTAR,使用REST API的密碼潑灑攻擊則以無GUI介面的(headless)瀏覽器,像Firefox、Chrome來攻擊API端點。此外攻擊者常使用Python呼叫模組產生網站呼叫,無需使用者動作。 使用不安全或老舊驗證協定的App也是此類攻擊目標,例如Exchange ActiveSync、IMAP/POP3/SMTP Auth及Exchange Autodiscover,因為它們不強制使用多因素驗證(MfA),但最近也有些攻擊者鎖定使用REST API的應用。 微軟也說明特別容易遭密碼潑灑攻擊的用戶類型,供企業在檢查時特別注意。其中一類是管理員權限的帳號,包括安全管理員、Exchange服務、SharePoint、支付系統及Helpdesk、使用者管理員、驗證管理員、公司管理員、全域管理員及條件式存取(conditional access)管理員。其次則是CxO等公司高層帳號。 微軟建議,若管理員發現網路log中有匿名或可疑IP、陌生國家的連線等現象時,就要留心是否已遭到密碼潑灑。

計中資訊

計中資訊

電 話:02-6639-6688 分機83404

地 址:臺北市和平東路2段134號

計算機與網路中心 版權所有