最新消息與公告

最新消息與公告

110年7月27、28日進行本中心ISO27001資安驗證稽核作業

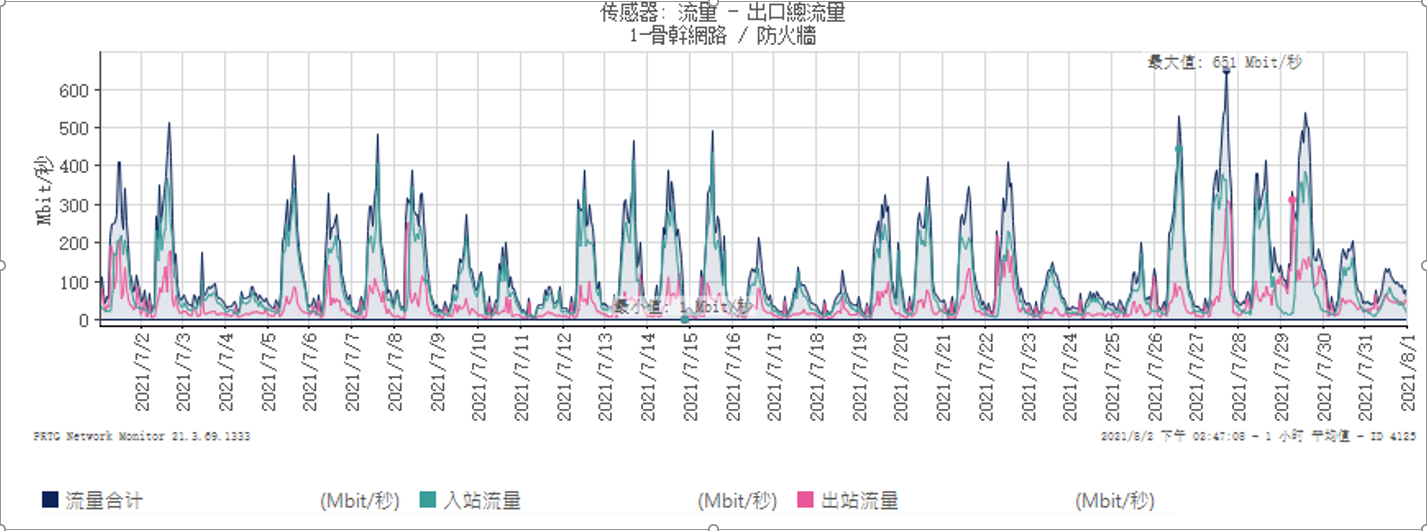

110年7月9日進行本校核心骨幹災難復原演練及防火牆韌體更新作業

F305電腦教室汰換進行中,規劃於110學年度第1學期開學可正式使用

電腦專欄

電腦專欄

圖片來源:微軟

微軟上周公布執行Windows 11的更新版CPU規格,加入一些舊版Intel CPU,但是也警告這麼做,用戶需有心理準備未來無法以Windows Update接獲更新。 6月底微軟公布了Windows 11首個技術預覽版以及執行最新版Windows的最低硬體要求。根據微軟的規格要求,跑Windows 11的PC至少需要支援TPM 2.0的處理器,包括Intel第8代處理器、AMD Zen 2,或是Qualcomm 7/8 Series以後的產品,理由是為了提供用戶硬體信任根(hardware root-of-trust)的安全保障。但同時微軟也允許Windows Insider測試人員及OEM廠商以第7代Intel及AMD Zen 1處理器裝置測試Windows 11。 微軟表示,Windows 11公開以來,微軟不斷接收測試用戶社群、Windows愛用者、客戶、合作夥伴提供回饋意見,而根據這陣子測試結果,微軟決定小幅擴大Windows 11的相容處理器名單。微軟Windows小組還是認為64-bit處理器、4GB記憶體、64GB儲存、UEFI安全開機、顯示卡及TPM 2.0,是跑Windows 11最正確的規格底線,但他們發現搭載某些Intel第7代處理器的PC的確能滿足這個要求,因此微軟在相容的Intel 處理器清單中小幅增加了3款,Intel Core X-series、Xeon W-Series、以及Intel Core 7820HQ(部分具備新版驅動程式的產品)。 AMD CPU清單則維持不變。微軟表示,和AMD仔細分析第1代AMD Zen處理器後,最後判定AMD名單不會增加。微軟表示也會更新提供檢測硬體相容性的PC Health Check App。 但The Verge報導,微軟表示,搭載較舊版CPU的Windows PC,屬於「不受支援的PC」,因此即使能安裝Windows 11,未來可能也不會再接獲Windows Update更新以提供新功能、甚至安全更新。 功能更新問題較好解決:只要手動下載Windows ISO檔即可。較大問題是無法定期獲得安全更新。媒體分析,這可能是恐懼訴求,因為微軟希望嚇退計畫以舊電腦跑Windows 11的用戶,此外,微軟也可能會改變ISO下載的規定讓用戶死了這條心。微軟此時對此並未澄清。 一般認為,微軟設下重重限制,骨子裏希望用戶不要原機升級,而是換臺新電腦。微軟8月初重申,舊版PC無法以修改群組政策或組態管理員的作法強制安裝新版Windows 11。微軟再次表示,未能滿足最低硬體要求的PC執行Windows 11,核心模式毁損的機率達52%。相較之下,硬體符合最低要求者,不但硬體可用性達99.8%,也更安全,應用相容性問題也更低。

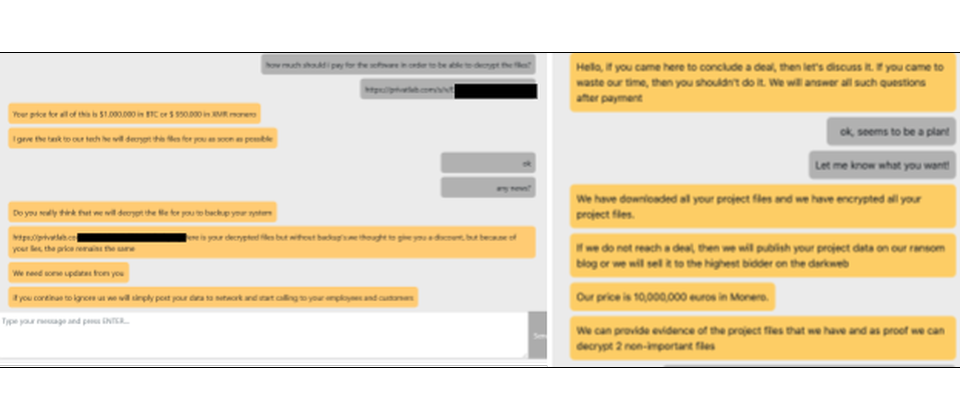

圖片來源: Palo Alto Networks

今年2月,製作電玩《電馭叛客2077》(Cyberpunk 2077)開發商的CD Projekt,驚傳遭到勒索軟體攻擊,後來有資安業者指出,攻擊的勒索軟體名為HelloKitty。但資安業者Palo Alto Networks指出,目前這款勒索軟體發展出Linux版本,自今年3月開始鎖定伺服器虛擬化平臺VMware ESXi,且已有受害組織並支付贖金。 HelloKitty最早大約是自2020年底開始出現,主要鎖定Windows作業系統,根據資安公司FireEye的發現,它是從另一款稱做DeathRansom的勒索軟體衍生而來的變種,為了避免受害者透過備份資料復原,HelloKitty會刪除Windows電腦的磁碟區陰影複製(Volume Shadow Copy)內容。 在今年7月中旬,資安研究組織MalwareHunterTeam就發現了數個鎖定VMware ESXi的HelloKitty勒索軟體,自3月開始發動攻擊,使用ESXi命令列工具(esxcli)關閉虛擬機器(VM),但並未提及受害規模。 而對於這款勒索軟體的近況,Palo Alto提出了更多的發現。該公司指出,這款勒索軟體發展可說是相當迅速,近期的版本更是透過Go語言編譯,而且只會在記憶體內載入、執行,這麼做的目的,很可能是為了迴避資安防護系統的偵測。 Palo Alto表示,他們在2021年7月,發現檔案名稱為funny_linux.elf的勒索軟體,其中的勒索訊息,措辭與Windows版的HelloKitty相符,他們進一步追查發現, Linux版的HelloKitty,最早約從2020年10月開始發展,並在2021年3月開始攻擊VMware ESXi,研究人員觀察到有6個受影響的組織。 這些組織分別是:義大利與荷蘭製藥組織、德國製造商、澳洲工業自動化解決方案業者,以及位於美國的醫療辦公室與股票經紀人。 研究人員發現,攻擊者疑似依據受害組織的規模,而開出不同的贖金價碼,他們看到駭客收取的是門羅幣,金額最高的是1千萬美元,最低的則是95萬美元,落差相當大。除了門羅幣,這些駭客也接受以比特幣支付的贖金,但Palo Alto表示,受害組織若是使用比特幣付贖金,攻擊者會收取較高的金額。而研究人員根據駭客提供的比特幣錢包位址進行追蹤,駭客收到3筆款項,總計1,477,872.41美元。 而對於攻擊者向受害組織勒索的方式,Palo Alto也從勒索訊息中看到不同的內容,在不同受害組織的HelloKitty軟體裡,駭客留下的聯絡方式,同時具備洋蔥網路(Tor)的網址,以及針對受害單位的Protonmail電子郵件信箱,研究人員依據這個現象研判,可能有多組攻擊者使用相同的惡意軟體程式碼基礎(Codebase)。不過,其中一個受害組織收到的勒索訊息裡,駭客沒有留下聯絡資訊。

計中資訊

計中資訊

電 話:02-6639-6688 分機83404

地 址:臺北市和平東路2段134號

計算機與網路中心 版權所有