最新消息與公告

最新消息與公告

已於5月21日完成第1次評選委員會議,續辦後續相關招標採購程序。

電腦專欄

電腦專欄

圖片來源:

2017年宣布2020年底終止支援Flash後,Adobe上周(6/18)再度提醒用戶,2020年12月31日是Flash 播放器(Flash Player)產品生命周期截止(End of Life,EoL)日,之後Adobe就不再提供下載及安全更新,也提醒用戶在EoL前移除。 Flash是早年網頁媒體播放的主流格式,但Flash因為網路安全、效能問題頻傳,主要瀏覽器包括Google Chrome、Mozilla Firefox、蘋果Safari及微軟IE/Edge,都相繼終止支援或不再預設執行包括Flash在內的外掛程式,而改整合已經成熟的HTML5、WebGL、WebAssembly等標準技術,促使Adobe 於2017年6月,連同蘋果、Google、微軟、Mozilla及臉書宣布Flash的「死期」。Adobe指出,有三年的預告期,相信已經給了開發人員、設計人員、企業和其他人士足夠的時間,把現有Flash內容轉到必要的新標準。 從現在到12月31日之前,Adobe仍然會提供Flash安全更新、維護和OS及瀏覽器的相容性、或新增功能。但是到了EOL當天,Adobe就會從網站上移除Flash Player下載頁,也會開始封鎖Flash Player執行Flash內容。此外,那天之後Adobe也不會再釋出安全修補程式或功能更新。 Adobe警告過了12月31日後,任何Flash Player都會變成非授權軟體,Adobe建議不要使用,因為非授權軟體是病毒和惡意軟體的常見來源,任何人如果使用這些軟體而遭到攻擊,Adobe說它不會負責。該公司也建議用戶在EOL日之前將Flash Player從電腦上移除,那天之後,Adobe就會對用戶發出移除Flash Player的通知。 在瀏覽器的封鎖下,網站加速揚棄Flash。根據市調公司W3Techs的數據,使用Flash程式碼的網站比例,由2011年的28.5%到今年僅剩2.6% 。

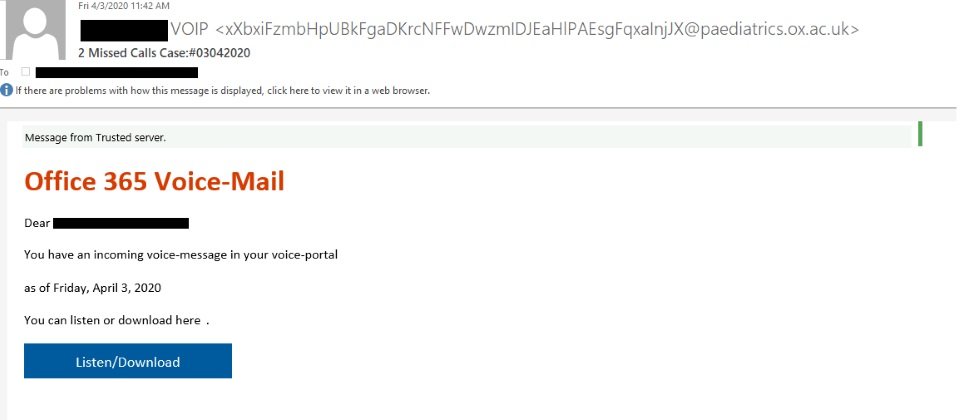

為了取信於使用者,網釣郵件主旨寫上了受害者企業名稱,郵件內容則有受害者名字,並說使用者有一通未接的語音訊息,於郵件中嵌入一個「聆聽/下載」按鍵,以將使用者導至偽造的Office 365憑證輸入畫面來聽取留言。為了逃避安全機制的偵測,駭客挾持了英國牛津大學的SMTP伺服器,而藏匿在按鍵中的連結,則是盜用了三星所使用的Adobe Campaign伺服器。(示意圖,圖片來源/Checkpoint)

以色列資安業者Check Point近日揭露了一起盜用英國牛津大學、Adobe及三星電子旗下資源所展開的網釣攻擊行動,駭客企圖透過這些合法的品牌來掩護攻擊行動,使得不管是企業的安全機制或是使用者皆難以察覺。 這波網釣攻擊經過了精心的策畫,企圖同時欺騙使用者及企業的安全機制。為了取信於使用者,郵件主旨寫上了受害者企業名稱,郵件內容則有受害者名字,並說使用者有一通未接的語音訊息,於郵件中嵌入一個「聆聽/下載」按鍵,以將使用者導至Office 365的憑證輸入畫面來聽取留言。 而為了逃避安全機制的偵測,駭客挾持了英國牛津大學的SMTP伺服器,其原始信件是來自NordVPN,但繞道牛津的SMTP與中繼伺服器,讓寄件人的網域顯示為牛津大學,閃過安全機制的第一道檢查。 而藏匿在按鍵中的連結,則是盜用了三星所使用的Adobe Campaign伺服器。Adobe Campaign是Adobe所推出的行銷服務,而三星在加拿大的分公司,因使用了該服務而設立了一個專用伺服器,此一行銷專用的伺服器是開放的,而Adobe Campaign則有一個重新導向功能,能夠將使用者導至特定的網址,以計算行銷效益。 於是,駭客潛入了三星的Adobe Campaign伺服器,竄改了三星舊有行銷活動的導向路徑,且並非直接導至網釣頁面,而是先導到已經被駭客危害的WordPress網站,以WordPress網站作為掩護及跳板,再將使用者送到網釣頁面。 由於不管是寄件人的郵件位址,或是郵件中所包含的連結,都是來自於看起來合法及可靠的來源,因而可躲過尋常的安全機制。 Check Point指出,除了牛津大學以外,駭客並非藉由安全漏洞入侵三星或Adobe,只是濫用了它們的資源,同時這也突顯了本地端的安全解決方案很容易就被繞過,建議企業最好採用雲端及電子郵件安全解決方案,此外,Adobe也已採取了必要行動,以預防駭客再藉由其服務發動類似的攻擊。

計中資訊

計中資訊

電 話:02-6639-6688 分機83404

地 址:臺北市和平東路2段134號

計算機與網路中心 版權所有