最新消息與公告

最新消息與公告

2. 已於107年10月18日公告招標,並開始調查第二次委員開會時間。

3. 設定負載平衡設備之分流與SSL網站加密規則,並進行測試使用。

電腦專欄

電腦專欄

示意圖,與新聞事件無關。

美國司法部宣佈在聯邦調查局(FBI)、Google等廠商以及跨國警察的通力合作下,破獲已獲利上千萬美元的兩起詐欺廣告犯罪,並起訴8名嫌犯。

這8個人涉及二起詐欺廣告犯罪。首先是成立名為Methbot的廣告詐欺網路,在2014年9月到2016年12月之間向廣告主進行詐騙。他們並非將廣告 標籤代碼放在真正的媒體網站,而是租用德州達拉斯的一家民營資料中心,架設1900 多台伺服器,再以這些伺服器冒充5000多個網域,並將廣告置入到假網站。同時他們還租用了超過65萬個IP,將IP分配到這些伺服器上再分別註冊不同 ISP,以冒充是位於各個地區的住家電腦,於是就能偽造數十億個廣告點擊次數,並藉此向廣告主詐騙廣告費用,獲利約700萬美元。

第二宗則是在2015年12月到2018年10月間進行的廣告詐欺。但這次並非設立伺服器機群,而是利用殭屍網路。參與查獲行動的Google和安全業者 White Ops將之命名為3ve(念作Eve)。Google指出,3ve包含三個不同小型殭屍網路,利用惡意程式入侵資料中心、設立詐欺網域及假網站、並感染受 害者電腦,在2017年間從一個小型殭屍網路迅速成長為精密的大型網路。3ve成功駭入1000多個資料中心節點、入侵100萬個IP、假造10,000 個網站,最高峰時曾感染了170多萬台美國及歐洲等地的個人及企業用電腦,一天創造30多億次廣告點擊次數,其獲利更高達2900萬美元。

遭到起訴的嫌犯分別來自俄羅斯、哈薩克,他們分別被依電信詐欺、入侵電腦、重大身份竊盜和洗錢等罪名遭美國紐約地方法院起訴。在國際合作下,FBI關閉了31個網域,並查扣89台位於德國及美國的伺服器。嫌犯有三人是在馬來西亞等地落網等待引渡回美國,其餘五人在逃。

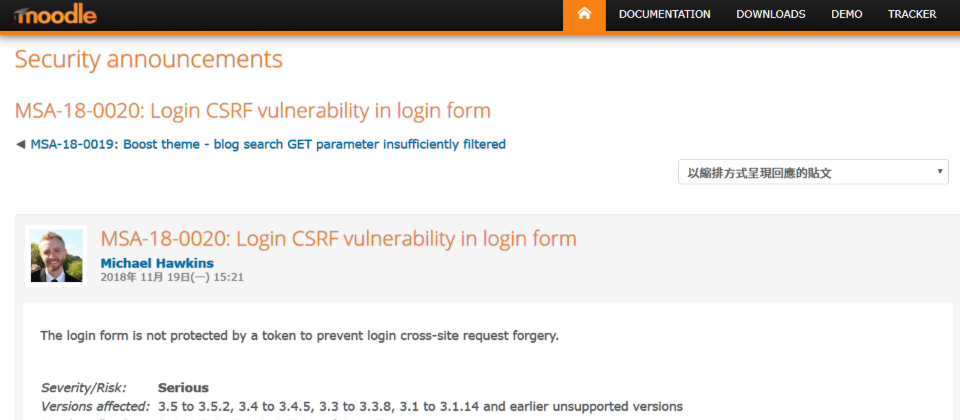

(圖片來源:Moodle Project)

(圖片來源:Moodle Project)廣 受國內學術單位歡迎的開源電子學習平臺Moodle,在19日時公告,因軟體出現跨站請求偽造(Cross-site Request Forgery,CSRF)漏洞,開發者已經推出了3.1至3.5各分支的修正版本,而根據臺灣電腦網路危機處理暨協調中心(TWCERT/CC)指出, 光是國內大學就有37間採用這套軟體,因此呼籲要趕快進行修補。這個漏洞的危險程度為重大,已建檔為CVE-2018-16854列管。

這項弱點來自Moodle登入表單的安全機制,伺服器端透過authenticate_user_login( )函數,驗證使用者的請求是否合法,同時也可以一併檢查位於..\core\session\manager路徑之Token,不過,這項功能預設並未啟 動。而外掛驗證工具或是內建的密碼變更模組執行時,上述的函數驗證請求的效力仍在,但缺乏Token檢驗,因此若是攻擊者加入新的組態參數$CFG- >disablelogintoken,就能製造跨站請求偽造攻擊,迴避Moodle對所有表單內的Token內容偵測。

這種攻擊手法,主要是利用網站信任瀏覽器的機制,以惡意連結控制瀏覽器,存取一個使用者曾經成功認證身分的網站,然後暗地執行某些工作,像是寄送電子郵 件、傳送訊息、線上轉帳或購物等等。由於瀏覽器確實通過驗證程序,而且登入資訊也尚未過期,因此網站便完全信任,然而,這樣的流程只能證實請求來自瀏覽 器,並不能確保是使用者自願執行。因惡意網址可用各種形式散播,可放置在網頁任意位置,駭客只需將其寄生在一般的論壇或是部落格,一旦伺服器管理者疏於防 範,攻擊者便能假冒使用者的名義,利用瀏覽器執行不當操作。

經臺灣電腦網路危機處理暨協調中心調查,國內超過37所大專院校執行Moodle,包含臺灣師範、成功、淡江、景文、慈濟、政治、臺灣科大、義守、亞洲、 暨南、清華、台灣首府、聖約翰、東吳、銘傳、東南、華梵、東海、中國科大、輔仁、大華、玄奘、屏東科大、臺南、康寧、樹德科大、海洋、中國醫藥、實踐、元 智、朝陽科大、宏國德霖科大、長庚、嶺南、嘉義、中原、宜蘭等。因此,他們也建議學術單位儘速清查之後,修補Moodle程式。

計中資訊

計中資訊

電 話:02-6639-6688 分機83461

地 址:臺北市和平東路2段134號

計算機與網路中心 版權所有